Hand aufs Herz: Es gibt wenig Komplizierteres im IT Alltag als TLS – zumindest wenn man es richtig machen will. Konfiguration, Updates von Standards, Inkompatibilität von Produkten etc. Und da sind Zertifikate und entsprechende Formate noch nicht mit eingerechnet.

Hier ein paar Tipps:

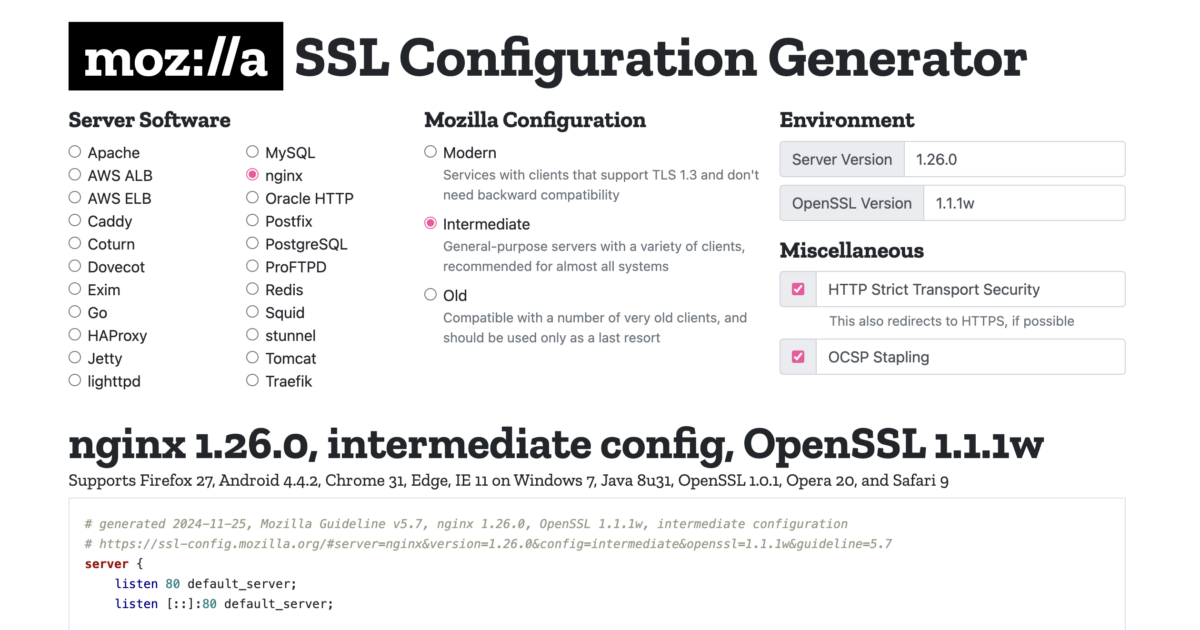

1. Der Mozilla SSL Konfigurator als Basis nutzen

Der Mozilla SSL Konfigurator ist eine gute Basis, um sein Vorhaben zu beginnen. Hier sind für die wichtigsten Produkte (z.B. Apache, Postfix, Nginx) Konfigurationen hinterlegt. Dabei kann ich mich entscheiden, ob alles nach neuesten Standards funktionieren soll oder ob mein Augenmerk eher auf Kompatibilität liegen soll.

Auch wenn nicht alles dabei ist, schubst der Konfigurator in die richtige Richtung und man kann Google-Hits und Stack-Overflow auf Aktualität überprüfen

2. Das Ergebnis mit der OpenSSL CLI überprüfen

Hier kann man gut erfahren, wie man seine Grundkonfiguration aufgestellt hat, z.B.:

# Testen von TLS 1.2 mit StartTLS auf SMTP

openssl s_client -connect smtpserver_or_ip:25 -tls1_2 -starttls smtp

# Testen von HTTPS mit TLS 1.1

openssl s_client -connect webserver_or_ip:443 -tls1_1

# Ausgeben des Zertifikats

openssl s_client -connect webserver_or_ip.de:443 -servername vhost \

| openssl x509 -noout -textDer erfolgreiche Verbindungsaufbau, ist an einem ‘Verify return code: 0 (ok)’ zu erkennen, was bedeutet, dass alles in Ordnung ist. Anschließend gelangt man in einen telnet-ähnlichen Modus. Der Zertifikatsdump-Befehl sollte zusätzlich die Angabe des Server-Namens beinhalten. Durch Verwendung von SNI (Server Name Indication) wird sichergestellt, dass das korrekte Zertifikat für den angegebenen Hostname ausgeliefert wird.

3. SSL Server Test von ssllabs.com

Der Tester fragt nochmal eine ganze weitere Latte an Bedingungen ab. Er emuliert Betriebssysteme, testet die verwendeten Cipher oder den DNS CAA, falls vorhanden. Liefern die Webserver ebenfalls einen HSTS Header mit Max-Age von 6 Monaten, erhält man ein A+ Rating und dadurch ein gutes Gefühl, einiges richtig gemacht zu haben.

Die Zeiten, in denen man hauptsächlich selbst-signierte Zertifikate verwendet, und den Kopf weitgehend ausschalten kann sind vorbei. Eine sorgfältige Konfiguration von TLS ist absolut grundlegend für einen erfolgreichen und sicheren IT-Betrieb.

0 Kommentare