Seit Anfang diesen Jahres wurde die Angebotspalette in den deutschen ICE Zügen um ein kostenloses WLAN in allen Klassen erweitert. Das kommt den viel reisenden Kollegen von Netways zu gute, welche oft im Zug unterwegs sind. Sei es jetzt unser Consulting Team, der Vertrieb auf dem Weg zum Kundentermin oder unsere Event Abteilung unterwegs zum nächsten Highlight.

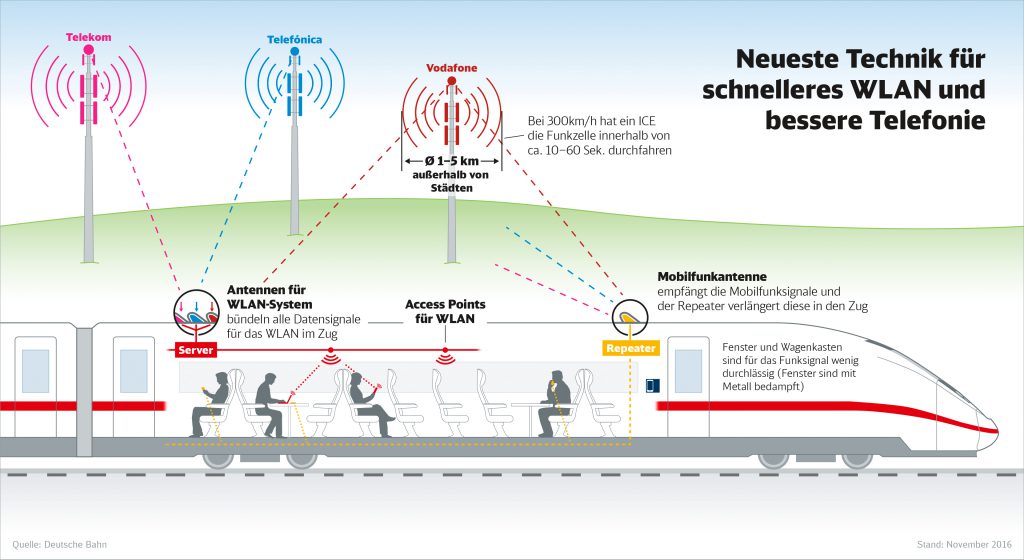

Wir wollen das Ganze aber mal etwas genauer unter die Lupe nehmen und schauen, warum es besser ist als ein Hotspot per Handy oder Tablet mit seinem eigenen Mobil-Provider. Hintergrund ist die Technik, welche mit dem Partner Icomera aus Schweden zum Einsatz kommt. Sie koppelt sich parallel zu den 3 großen Anbietern (Telekom, Vodafone, Telefónica) um eine stabile und dauerhafte Verbindung herzustellen und zu gewährleisten. Damit werden Unterbrechungen auf ein Minimum reduziert und treten meist nur in langen Tunnelfahrten auf. Man bleibt aber verbunden und kann im Anschluss sofort weiter surfen.

Zu erwähnen ist noch ein Datenvolumen von 200 MB pro Tag in der 2. Klasse. Ist das Volumen aufgebraucht, wird die Geschwindigkeit reduziert, damit alle Passagiere eine gleichbleibenden Qualität nutzen können. Die Geschwindigkeit nach der Drosselung ist aber noch höher als man sie von Mobilanbietern kennt. Jedoch sollten 200 MB in den meisten Fällen pro Fahrt für eine normale Nutzung ausreichen. Es ist daher zu empfehlen, die WLAN Verbindung als ‚getaktet‘ zu markieren um Hintergrundaktivitäten seiner Geräte zu mindern. Unnötige Downloads, Updates oder Streams sollten ebenfalls vermieden werden.

Zu erwähnen ist noch ein Datenvolumen von 200 MB pro Tag in der 2. Klasse. Ist das Volumen aufgebraucht, wird die Geschwindigkeit reduziert, damit alle Passagiere eine gleichbleibenden Qualität nutzen können. Die Geschwindigkeit nach der Drosselung ist aber noch höher als man sie von Mobilanbietern kennt. Jedoch sollten 200 MB in den meisten Fällen pro Fahrt für eine normale Nutzung ausreichen. Es ist daher zu empfehlen, die WLAN Verbindung als ‚getaktet‘ zu markieren um Hintergrundaktivitäten seiner Geräte zu mindern. Unnötige Downloads, Updates oder Streams sollten ebenfalls vermieden werden.Werfen wir noch einen Blick auf die Sicherheit. Dabei kommen viele moderne Umsetzungen und bekannte Technologien wie z.B. die Client Isolation zum Einsatz. Jedoch ist das ganze immer noch ein HotSpot Angebot und ein Abfangen von Informationen kann nicht grundsätzlich ausgeschlossen werden. Nutzern mit sensiblen Daten wird daher die Verwendung einer VPN Verbindung und das surfen per HTTPS empfohlen.

Als Schlusswort kann ich die Nutzung nur empfehlen und begrüße das neue WLAN in den ICEs. Da ich selbst jede Woche sehr oft 5-6 Stunden pro Fahrt unterwegs bin, kann ich so mein Büro mitnehmen und die Zeit sinnvoll nutzen.

Bei weiterem Interesse, kann man sich auf den Portalen der Deutschen Bahn informieren (hier und hier)

Vor langer, langer Zeit (zumindest im IT Wesen), hatte ich einmal über die Verwaltung verschiedener Remote Verbindungen unter

Vor langer, langer Zeit (zumindest im IT Wesen), hatte ich einmal über die Verwaltung verschiedener Remote Verbindungen unter  Heute halten wir uns schlicht und einfach und möchten die Allgemeinheit und die IT-Welt mal wieder vor den ganzen Spam-Wellen warnen. Derzeit kommen diese mit ZIP Files in unterschiedlichsten Zusammenhängen.

Heute halten wir uns schlicht und einfach und möchten die Allgemeinheit und die IT-Welt mal wieder vor den ganzen Spam-Wellen warnen. Derzeit kommen diese mit ZIP Files in unterschiedlichsten Zusammenhängen. Heute möchte ich mal einen kleinen Rückblick über die von uns genutzten Tools geben und wie der Enthusiasmus sich im laufe der Zeit geändert hat. Denn wer kennt es nicht, kaum gibt es ein neues Tool oder eine Erweiterung und schon denkt man sich „Man, das hätte ich schon immer gebrauchen können. Warum erst jetzt?“ oder anders gesagt „Cool“ 🙂 Und schon beginnen dann auch die ersten Tests, man setzt sich damit auseinander und versucht den Rest der Belegschaft davon zu überzeugen es auch zu mögen.

Heute möchte ich mal einen kleinen Rückblick über die von uns genutzten Tools geben und wie der Enthusiasmus sich im laufe der Zeit geändert hat. Denn wer kennt es nicht, kaum gibt es ein neues Tool oder eine Erweiterung und schon denkt man sich „Man, das hätte ich schon immer gebrauchen können. Warum erst jetzt?“ oder anders gesagt „Cool“ 🙂 Und schon beginnen dann auch die ersten Tests, man setzt sich damit auseinander und versucht den Rest der Belegschaft davon zu überzeugen es auch zu mögen.