Der Autor mit einem russischen Plakat: „Je suis Nginx“

Stellt Dir vor, Du hast um 2004 herum als Programmierer für ein Unternehmen gearbeitet. Nach und nach hast Du Dir eine Nebentätigkeit aufgebaut, die Du schließlich hauptberuflich als Unternehmer betreibst. Und jetzt kommt aus heiterem Himmel Dein ehemaliger Arbeitgeber und fordert nichts geringeres, als ihm Dein schönes neues Unternehmen zu überlassen.

Ich weiß, das klingt unvorstellbar – zumindest für ein Land wie Deutschland. Aber genau das ist dem Nginx-Gründer Igor Sysoev so passiert.

Ich selbst weiß noch genau wie mein Ausbilder mir den Übernahmevertrag erläutert hat. Beim Punkt, dass ich dem Betrieb automatisch die Rechte am von mir geschriebenen Code übergebe, wurde ich hellhörig. Ich fragte nach, ob dass denn nur für den auf der Arbeit geschriebenen Code gelte und wo das im Vertrag stehe. Darauf antwortete der Ausbilder, dass es nirgendwo explizit stehen müsste, da es sich aus dem Kontext ergebe.

Zahlen, Daten, Fakten

Igor Sysoev war seit Ende 2000 Chef-Admin der russischen Suchmaschine Rambler. Nebenbei entwickelte er 2004 die Webserver-Software Nginx. 2011 gründete er Nginx Inc. als kommerziellen Verwerter der Software.

Rambler ist gegen diese Tätigkeit nie vorgegangen… bis vor Kurzem, als die Strafverfolger vor Nginx‘ Tür standen. Diese nahmen Sysoev vorübergehend fest und werfen ihm als ehemaligen Rambler-Mitarbeiter Urheberrechtsverletzung gegenüber dem Arbeitgeber vor. Und als ob das nicht schon genug wäre: Die Beschuldigungen fußen wohl auf einem Gesetz aus 2006 – sprich, zwei Jahre nach der „Tat“.

Und jetzt?

Gerüchten zufolge hat der russische Geheimdienst FSB es auf den Löwenanteil des russischen Internets abgesehen – dieser läuft auf Nginx. Wenn das stimmt, haben die ihre Rechnung ohne Nginx Inc. gemacht. Diese speichert nämlich Ihren Code im Ausland – und hat jetzt zusätzliche Sicherheits-Maßnahmen ergriffen. Außerdem installieren nicht alle Nutzer Nginx from-Source – viele bedienen sich der Paket-Quellen des Betriebssystems. Deren Maintainer werden jetzt noch ein bisschen genauer hinschauen. Die Docker-Images fußen zwar auf einem GitHub-Repository der Organisation NGINX, Inc., aber alle Mitglieder geben (Stand 16.12.19) einen ausländischen Wohnort an.

Ich selbst habe privat nach Kenntnis der Meldung zwei neue Nginx-Instanzen in Betrieb genommen und kann angesichts meiner Erkenntnisse aus dem letzten Absatz allen Sysadmins Entwarnung geben – und ein Lob zugunsten von Nginx Inc. aussprechen.

Fazit

Dieser Fall zeigt, wie wichtig Open Source und freie Software heutzutage sind. Gerade in Zeiten politischer Unsicherheit ist allen Beteiligten Transparenz wichtiger denn je. Gerade deshalb liegt uns Open Source so am Herzen. Das heißt aber nicht, dass wir ITler uns erdreisten sollten, jetzt die Füße hochzulegen. Im Gegenteil:

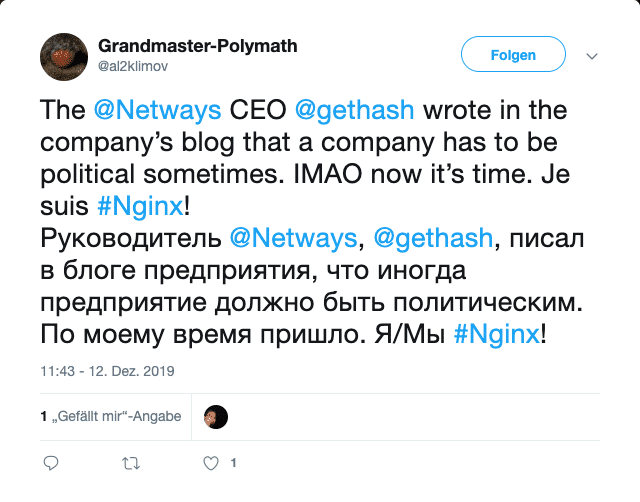

Der Autor auf Twitter: „Je suis #Nginx!“

Quellen

- Sendung „Russland der Zukunft“ auf Navalny Live, Ausgabe vom 12.12.19

- Russischsprachige Wikipedia, Artikel über Igor Sysoev

- Artikel von Sebastian Grüner auf Golem.de vom 13.12.19